Северокорейские хакеры рассылают троян через криптовакансии

Распространением вируса занимаются северокорейские хакеры из группировки Famous Chollima, действующие под прикрытием вакансий в криптовалютной индустрии.

Вредоносный скрипт, написанный на Python, ориентирован на операционную систему Windows, тогда как его версия на Golang предназначена для пользователей macOS. На данный момент зафиксировано лишь несколько случаев заражения, в основном среди жителей Индии.

С середины 2024 года группировка Famous Chollima (она же Wagemole) активно распространяла модификации вредоноса Contagious Interview (также известного как DeceptiveDevelopment), публиковала фальшивые объявления о трудоустройстве и создавала поддельные страницы для «оценки навыков». В одном из сценариев кандидатов просили вставить и выполнить вредоносную команду (ClickFix) якобы для установки драйверов, необходимых для завершения технического этапа собеседования.

Основной целью атак становятся опытные специалисты из блокчейн- и криптосферы, которых приманивают предложениями работы от известных брендов, таких как Coinbase, Robinhood, Uniswap, Archblock, Parallel Studios и других. Каждому кандидату предоставляется уникальный код доступа на тестовую платформу. В зависимости от вакансии, пользователю предлагается заполнить форму с персональными данными и ответить на технические вопросы для оценки квалификации. Эти сайты, созданные с использованием React, внешне практически не отличаются друг от друга, независимо от вакансии.

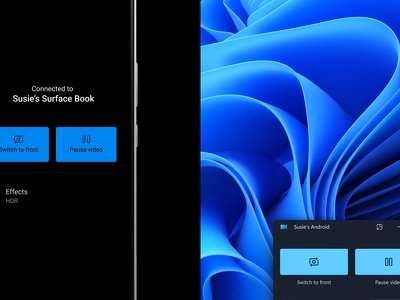

После заполнения всех форм кандидат получает приглашение записать видеоинтервью. Сайт предлагает разрешить доступ к камере, а затем — вставить в терминал команду для установки «видеодрайвера». Именно на этом этапе начинается заражение устройства.

После установки вредоносного ПО хакеры получают удаленный доступ к компьютеру жертвы и крадут куки-файлы, а также логины и пароли из более чем 80 браузерных расширений, включая популярные менеджеры паролей и криптовалютные кошельки: Metamask, Phantom, NordPass, 1Password, Bitski, Initia, TronLink, MultiverseX и другие.

Источник: talosintelligence

- Последние

- Популярные

- Июнь, 25

-

-

- Июнь, 20

-

- Июнь, 18

-

- Июнь, 17

-

- Июнь, 16

-

- Июнь, 13

-

- Июнь, 10

-

-

-

- Июнь, 09

-

-

- Июнь, 05

-

- Июнь, 02

-

- Май, 28

-

- Май, 26

-

-

- Май, 22

-

- Май, 20

-

Новости по дням

27 июня 2025